美国政府推行联邦机构零信任战略

2020年底在网络安全领域引起轩然大波的SolarWinds供应链攻击事件中,俄罗斯黑客在美国多个机构的政府系统中巡游数月之久,负责保护美国网络安全的美国网络司令部和国土安全部却对此一无所知,暴露出了美国网络安全的诸多弱点。

2022年1月26日,拜登政府面向美国联邦机构发布新网络安全战略,意图推动美国政府实现“零信任”安全。

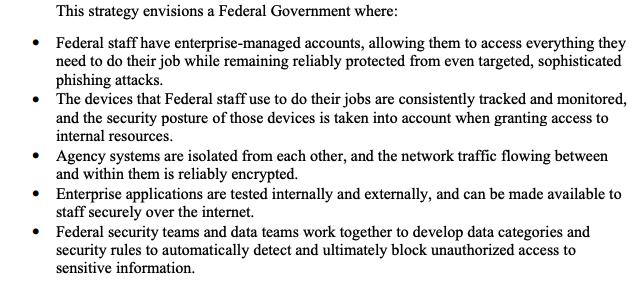

为保护各个系统并限制安全事件风险,这份近30页的计划罗列了联邦机构在未来两年内需要采取的数十项措施,包括实现更严格的网络分隔、实施多因素身份验证和广泛应用加密技术。

美国政府机构须在2024财年结束之前落实计划中描述的种种措施。各部门有60或120天时间指定主管人员,负责主抓各项措施的落实并根据敏感程度分类某些信息。

执行摘要中对美国联邦政府推行零信任战略的展望

白宫表示,复杂网络攻击威胁不断上升,“凸显出联邦政府不能再依赖基于边界的传统防御措施来保护关键系统和数据。”

“采用零信任战略,各机构将能更加快速地检测、隔离和响应这些类型的威胁。通过详细说明机构的一系列具体安全目标,新战略可作为综合路线图供联邦政府转向新的网络安全范式,保护我们的国家。这些目标直接符合并支持现有零信任模型。”

去年拜登签发了《改善国家网络安全行政令》,转向零信任就是遵照此行政令保护美国系统安全的一部分工作。

去年9月,白宫发布了此战略的第一份草案。终稿则囊括了来自网络安全专家、公司和非营利组织的意见。

白宫指出,最近的Log4j漏洞就是“最新的证据,表明对手会继续寻找破门而入的新机会。”

美国网络安全与基础设施安全局 (CISA)局长Jen Easterly表示,零信任是现代化和加强政府防御措施的重要元素。

“由于我们的对手不断找寻创新方法来破坏我们的基础设施,我们必须持续从根本上转变守护联邦网络安全的方法。CISA将继续向各机构提供技术支持和运营专业知识,努力实现共同的安全成熟度基准。”

很多组织力挺这一举措,并指出联邦政府需要更新其安全态势并努力锁定某些系统。

谷歌云首席信息安全官Phil Venables表示,谷歌一直倡导采用零信任等现代安全方法,将支持联邦政府“踏上零信任旅程”。

Tripwire战略副总裁Tim Erlin则认为,该备忘录是美国政府在网络安全方面向前迈出的一大步。不过,他也指出,“遗憾”的是,美国政府的零信任战略并没有理顺完整性监测的职能,没有为这一零信任的关键原则提供明确的角色定位。

“CISA和NIST的文件都将完整性监测描述为零信任的关键组成部分,但OMB(美国行政管理和预算局)的备忘录没有包含类似的论述。这份备忘录围绕端点检测与响应(EDR)进行讨论并提出了实质性要求,这样会带来过度依赖特定技术的风险。”

“EDR已经发展成为托管检测与响应(MDR)和扩展检测与响应(XDR)。网络安全技术领域瞬息万变,机构很可能会发现自己要实现和运行的不过是已被替代的功能。”

《推动美国政府迈向零信任网络安全原则》行政部门和机构负责人备忘录(M-22-09):点击查看

参考阅读