Brute Ratel C4(BRC4)攻击框架TLS加密流量分析

工具简介

Brute Ratel C4(以下简称BRC4)是是由Mandiant和CrowdStrike的前红队队员Chetan Nayak发布的工具包,用以替代因使用广泛而被安全公司重点防范的Cobalt Strike框架。BRC4没有提供漏洞生成特性或者漏洞扫描特性,但是使用了众多用于规避和检测EDR的技术,其外部 C2核心通信逻辑是将有效负载输出隐藏在合法网络流量中。

工具使用

● 启动界面

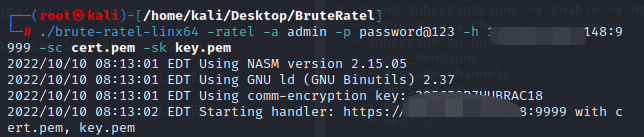

● 开启服务端:服务证书可自动生成,也可以指定证书。

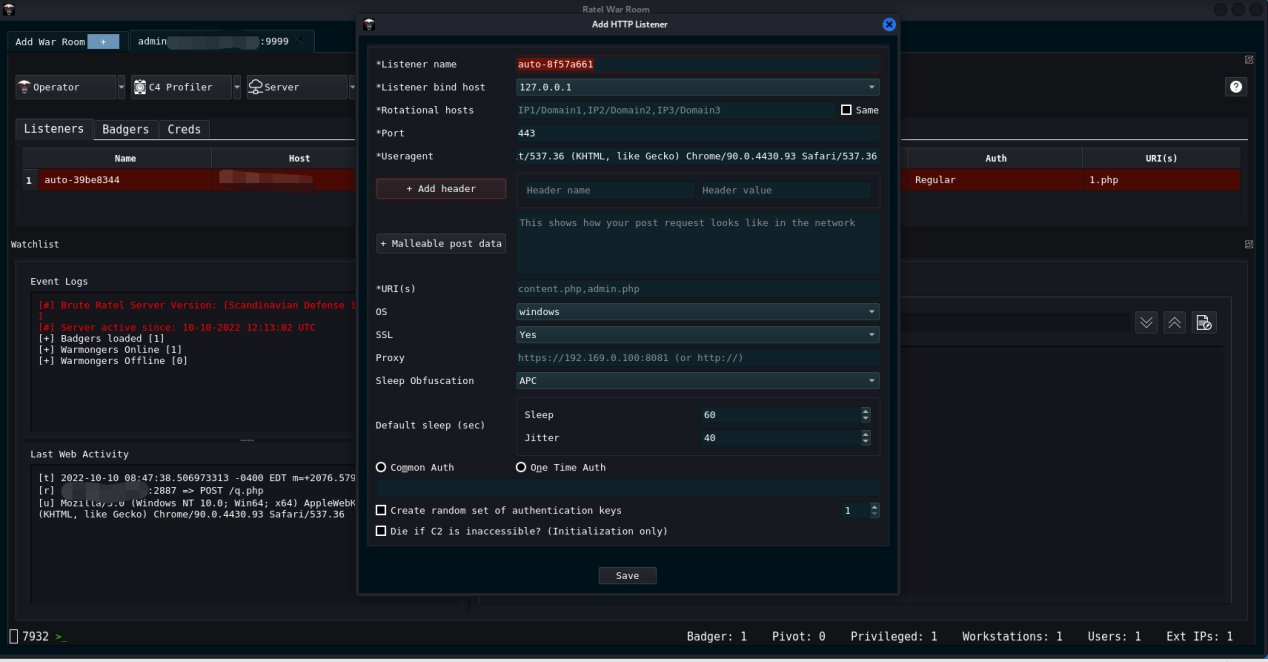

● 配置界面:可通过C4 profiler添加监听器,配置相关的监听器的连接协议包括HTTP、TLS、DNS,以及监听IP、URL信息、上线操作系统平台、HTTP请求头内容等。配置完成后可生成DLL,EXE,BIN等不同类型后门文件。

TLS流量特征

● 证书特征

该工具中自带证书,证书为自签名证书,证书中CountryName、CommonName、Email Address等字段为默认填写,默认证书如下:

不过,作者生成TLS证书的脚本支持更改CountryName、CommonName、EmailAddress等字段,该工具也支持上传使用自己的证书,因此可以绕过一些基于证书的检测技术。

● 流特征

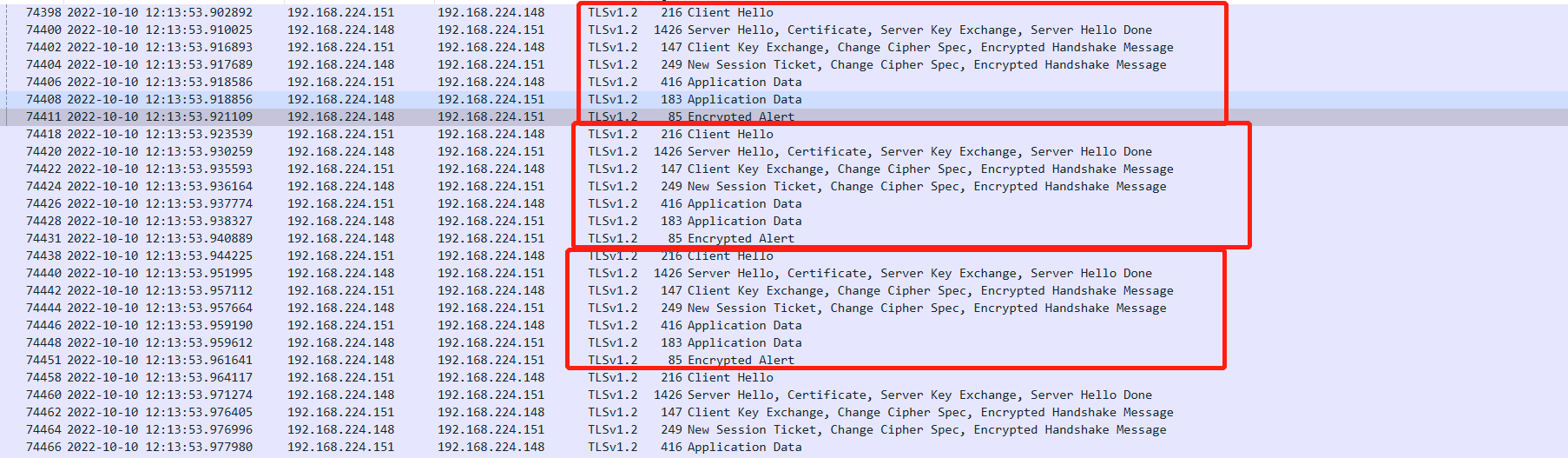

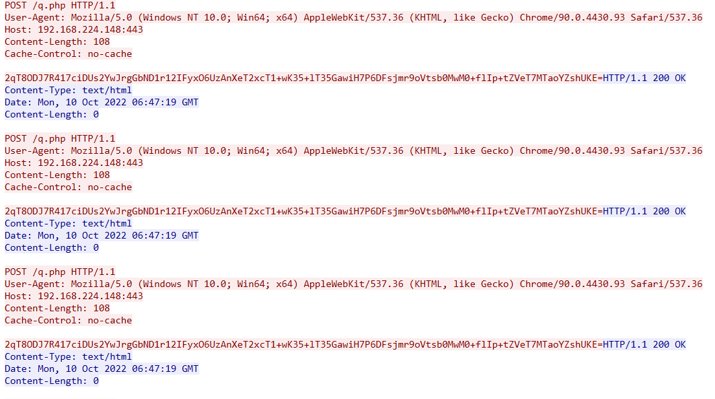

受控端向服务器发送心跳连接,每次心跳完成一次TLS连接,建立握手后交互两个加密载荷(Application Data),受控端发送的包长度416字节,控制端回包长度183字节,控制端能够通过sleep命令设置心跳的时间间隔。

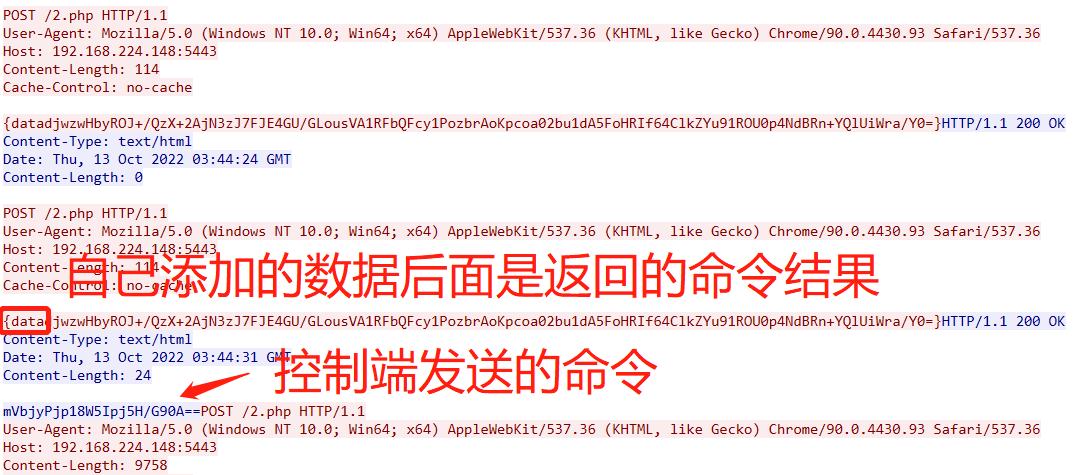

心跳连接传输载荷解密后,可以看到HTTP报文。受控端发送的是HTTP请求包,Data部分有Base64编码的数据;控制端则回应200响应包。

BRC4的HTTP心跳使用POST方法,URL、UA等字段均为监听器配置中设置的固定值,请求体外层为Base64编码,每次发送的内容不变。

总结

BRC4在2020年发布,因其比较小众,规避EDR检测能力较强,因而受到APT和网络犯罪团伙青睐。APT29组织和BlackCat勒索组织都有使用BRC4的记录。近期BRC4工具发生了泄漏事件,我们预测后续BRC4的使用范围会逐步扩大。

随着网络安全研究者对Cobalt Strike等热门框架研究水平、防御水平的提升,选择类似BRC4的小众框架,利用加密流量进行远程控制会受到攻击者的欢迎。这类小众远程控制框架也会越来越多,观成科技安全研究团队会持续针对这类小众远控进行跟踪分析。