EPSS是什么?有何优缺点?

通用漏洞评分系统(CVSS)是评估安全漏洞严重程度时最常被提及的评分系统。但是,由于不适合用来评估和排序这些漏洞的风险,该系统一直饱受批评。因此,有人提出采用漏洞利用预测评分系统(EPSS),或者综合使用CVSS和EPSS二者,以此提升漏洞指标的可操作性和效率。类似于CVSS,EPSS由事件响应与安全团队论坛(FIRST)管理。

EPSS是什么?

EPSS是个数据驱动的开放系统,旨在评估软件漏洞遭利用的概率。CVSS则侧重于漏洞的内在特征,最终得出漏洞严重性评分。仅严重性评分这一项指标并不能指征漏洞遭到利用的概率。而漏洞管理人员需要根据漏洞利用概率这一关键信息来安排漏洞修复和缓解工作,尽量提升自己在减小组织风险中的作用。

EPSS设置了一个向公众开放的特别兴趣小组(SIG),有意此项工作的人员皆可参与进来。EPSS由志愿者推动,研究人员、安全从业人员、学者和政府人员担纲引导责任。尽管采用这种由行业协作驱动的方式,但FIRST确实有权在自己认为合适的时候更新EPSS模型及相关指南。该小组坐拥来自兰德公司、Cyentia、弗吉尼亚理工大学和Kenna Security之类著名机构的主席和创立者,还吸纳了各类组织机构的大量成员。EPSS的数篇相关论文深入研究了攻击预测、漏洞建模与披露、软件漏洞利用等相关主题。

EPSS模型

EPSS旨在帮助安全从业人员及其所属组织改善漏洞优先级排序工作。当今数字世界,漏洞数量多如牛毛,而且由于系统和社会数字化程度的提高、数字产品审查力度的加强,以及研究和报告能力的提升等因素,漏洞数量还在不断增加。

EPSS表示,各组织机构每个月通常仅能修复5%到20%的漏洞。已知遭在野利用的已披露漏洞不到10%。长期以来的劳动力短缺问题也有影响,比如年度(ISC)²网络安全劳动力研究报告就指出:全球网络安全专业人员短缺超200万人。以上影响因素要求各组织机构采取有效方法合理排定漏洞优先级,优先处理可对自身造成巨大风险的漏洞,避免浪费有限的资源和时间。

EPSS模型旨在通过评定漏洞在未来30天内遭到利用的概率而提供一定支持,评分范围在0(0%)~1(100%)之间。为提供这些评分和预测,EPSS利用MITRE CVE列表之类的数据源、曝出天数等CVE相关信息,以及AlienVault和Fortinet等安全供应商观测到的在野漏洞利用活动情况。

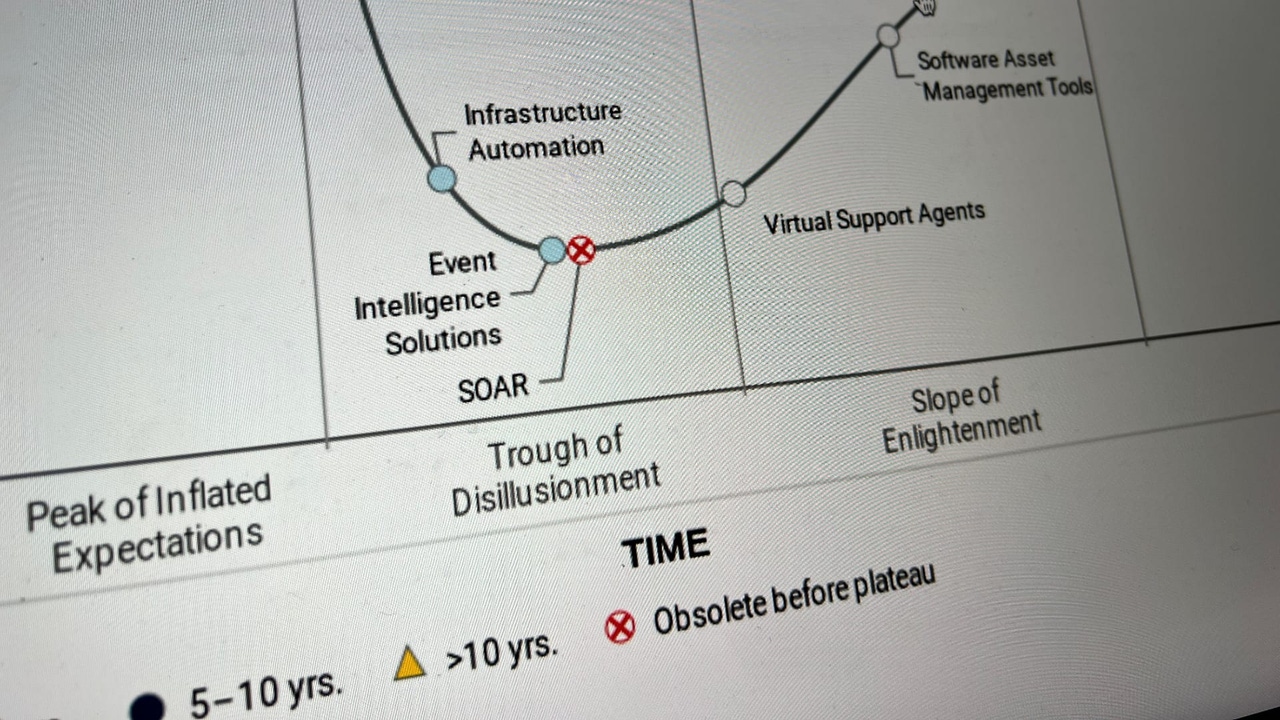

为支撑自己综合利用CVSS评分和EPSS评分数据提高漏洞修复工作效率的方法,EPSS团队公布了相关数据。例如,很多组织机构要求必须修复达到或高于特定CVSS评分(如7分或以上)的漏洞。然而,这种方法仅依靠CVSS评分决定漏洞修复优先级,而不考虑漏洞是否已知会遭到利用。将EPSS与CVSS相结合是更有效的方法,因为该方法确定漏洞优先级时既考虑到漏洞严重性评分,也参考漏洞是否已知遭到活跃利用。这么做使得组织机构能够优先解决给自身带来最大风险的CVE。

EPSS侧重两项核心指标:效率和覆盖率。效率考察组织机构在利用各项资源确定修复漏洞百分比方面的表现。EPSS指出,相比仅根据CVSS严重性评分随机修复漏洞,大多数资源主要花在修复已知遭到利用的漏洞上更高效。覆盖率则指的是遭利用漏洞被修复的百分比。

为展现所提方法的效率,EPSS在2021年进行了一项调查研究,在30天里评估CVSS v3基础评分和EPSS v1及EPSS v2数据,确定CVE总数、已修复CVE数量和遭利用CVE数量。

首先,这项调研显示大多数CVE都没得到修复。其次,已修复的遭利用CVE数量只是已修复CVE总数的一部分。也就是说,组织机构并没有修复大多数CVE,而已修复的CVE中很多都没遭到活跃利用,可能不会带来很大风险。

这项研究还表明,通过提升遭利用漏洞被修复的百分比,EPSS v2进一步提高了漏洞修复工作的效率。组织机构遭遇网络安全人员资源不足的挑战时,很有必要通过将资源集中在给自身造成最大风险的漏洞上,来尽力提高自己安全投资的回报率。最后,EPSS试图帮助组织机构更高效利用自身有限的资源,提高减小组织风险的有效性。

EPSS的短板

与CVSS一样,EPSS也有来自行业和学术界的各种批评。一篇题为《最好先别依赖EPSS》(Probably Don’t Rely on EPSS Yet)的文章就出自卡耐基梅隆大学软件工程研究所(SEI)博客。SEI最初发布了题为《改进CVSS》的论文,对CVSS提出了一些尖锐的批评,EPSS便是在这篇论文发布后不久诞生的。

文章提出的主要批评包括EPSS的不透明性和其数据与结果的问题。文章讨论了EPSS在确定发展阶段、治理及其目标受众方面有多么不清晰。EPSS依赖已有CVE ID,意味着其对软件供应商、事件响应团队、漏洞赏金组织等实体无甚帮助,因为这些组织面对的很多漏洞都还没有CVE ID,或者可能永远不会被赋予CVE ID。而鉴于零日漏洞直到遭到利用了才会被发现,且同样没有CVE ID,EPSS在应对零日漏洞方面也没什么用处。

这篇博客文章的作者还提起了对EPSS开放性和透明度的关注。虽然EPSS号称是一项数据驱动的开放性工作,并且设置了公开的SIG,但EPSS和FIRST依然留有无需解释即随时更改网站和模型的权利。甚至SIG成员都无权访问底层EPSS模型所用代码或数据。SIG本身不监管此模型,且模型更新或修改的过程并不公开,更别说SIG成员了。文章指出,由于EPSS是由FIRST管理的,EPSS模型和数据也可能从公共领域撤出。

文章还指出,EPSS关注的是漏洞在未来30天内被利用的概率,但要预测这一点需要存在一些基本的东西。其中包括美国国家漏洞数据库(NVD)中要存在一个CVE ID及相关CVSS v3向量值、与此CVE漏洞利用尝试相关的入侵检测系统(IDS)特征码、AlienVault或Fortinet的贡献,以及未来30天里的模型本身。

正如作者指出的,具有CVE ID的漏洞中仅10%附带IDS特征码,也就是说90%的CVE漏洞可能不会被检测到漏洞利用。这也造成了在IDS传感器和相关数据方面要依赖Fortinet和AlienVault。广大安全供应商社区进一步参与进来或许能一定程度上缓解这个问题。虽然Fortinet和AlienVault的数据有所帮助,但这并未代表整个威胁态势,也不代表可能对漏洞可利用概率有所贡献的其他主流安全供应商的观点。

批评有理有据,但使用EPSS可令组织机构有机会充分利用自身稀缺的安全资源来减小组织风险。重点放在最有可能遭到利用的漏洞上,组织机构做出的安全投资就大概率能缓解恶意攻击,尽量减小对开发团队的阻碍。