何为非人类身份以及其重要性所在?

近来,“身份即新边界”以及“黑客甚至不用入侵,而是直接登录”等观念盛行,身份和访问管理(Identity and access management,IAM)在网络安全领域的重要地位早已不言而喻。

类似于Verizon数据泄露调查报告这样的权威来源经常将凭证泄露列为事件和数据泄露的核心攻击向量。业界对IAM的普遍关注推动了整个行业朝着零信任的方向发展,同时也导致了网络安全领域传统网络边界模型的解体。

如今的IAM讨论通常集中在保护与人类用户相关的用户名、密码以及身份上。然而,非人类身份( non-human identities ,NHI)(与应用程序、设备或其他自动化系统相关的数字和机器凭证)的访问范围却远远超过了人类身份的访问范围。

非人类身份的数量是人类身份的50倍

一些组织发现,对于每1000个人类用户,通常会有10000个非人类联系或凭证。在某些情况下,非人类身份的数量甚至可以超过人类身份50倍。

非人类身份包括诸如服务账户、系统账户、IAM角色等身份类型,以及用于在企业中进行身份验证活动的其他基于机器的身份。它们通常以API密钥、令牌、证书和凭证为基础。

在如今的云原生环境和方法论时代,凭证安全仍是一个迅速增长的挑战,数百万个凭证信息在对开源GitHub存储库的扫描中被检测到,上千个凭证信息在数据泄露中被暴露,例如三星遭受的那次数据泄露事件。

非人类身份的激增是由诸如微服务、Kubernetes集群和容器、云集成和自动化以及组织正在使用的第三方SaaS服务的大量增加等因素所共同推动的。

非人类身份对于机器之间的访问和身份验证至关重要

每种身份类型都有其独特的方式来对非人类身份进行管理,以促进其用于机器之间的访问和身份验证。非人类身份数量庞大,并且对其的管理更加复杂,因为它们分布在整个企业中,涉及不同的工具、服务和环境,而安全性在其安全使用或整个身份生命周期中的可见性和控制却有限。

对于CISO以及其他安全领袖来说,保护非人类身份的重要性不言而喻。近来,投资公司Felicis发布了一项针对40多位美国领先行业CISO的调查,发现非人类身份是最常被提及的需要满意解决方案的顶级痛点。这也进一步阐明了在应对这种新兴风险时,安全领导者们正致力于找出其身份安全堆栈中存在的缺陷。

NIST在其基础零信任出版物《零信任架构》中强调了保护机器身份的重要性。该出版物表明,非人类身份通常被授予特殊权限,并代表开发人员和系统管理员来执行操作。

非人类身份比人类身份更具挑战性,且难度呈指数级增长

安全团队在保护人类凭证和身份上,投入了大量精力和资源,采取了诸如权限配置、最小许可访问控制、范围界定、停用以及多因素身份验证(multifactor authentication,MFA)等强有力的安全措施。

然而,考虑到企业内部和外部非人类身份的庞大规模以及不透明性(涉及到外部服务提供商、合作伙伴、环境等第三方因素),其保护难度变得异常困难。

组织内部的开发人员、工程师、终端用户以及更为广泛的生态系统经常需要创建非人类身份,并授予它们访问权限,然而却没有深入了解这些长期存在的凭证、它们的访问级别以及被攻击者利用的后果 。

此类情况可以归咎于对身份有效管理和监控的缺乏。一些云原生安全公司发现,自己实际使用的权限仅占已授予权限的2%,这就意味着,组织中存在着大量未受管理、且不安全的身份,并且具有远远超出其所需要的访问权限,易受攻击者的攻击和利用。

非人类身份的访问是通过开放授权来实现的

非人类身份是企业环境中活动、工作流程和任务实现的核心组成部分,通常需要使用到一些广泛流行的软件和服务,如谷歌、GitHub、Salesforce、Microsoft 365/Azure AD、Slack等。

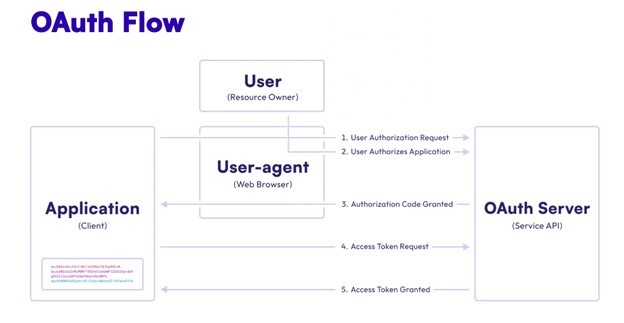

许多基于机器的可编程访问是通过一种被称为开放授权( Open Authorization,OAuth)的在线授权标准实现的。它可以用于为各种客户端类型提供委托访问,例如基于浏览器的应用程序、移动应用程序,以及连接设备等。

OAuth通过访问令牌来表示用户对资源的授权,这些资源可以在企业内部或外部进行访问。同时,OAuth使用资源服务器及其所有者、授权服务器以及客户端等核心组件来实现这一功能。

下图展示了基本的OAuth流程:

软件供应链攻击日益普遍

然而,对OAuth的使用也存在着一些问题。在处理外部服务(比如SaaS)时,最终用户往往无法控制OAuth令牌的存储方式,而是由外部服务提供商或应用程序来处理。这可能会引发一些安全和隐私方面的问题,因为用户无法直接控制他们的令牌如何被处理和保护。

虽然这本身并没有什么问题,但随着软件供应链攻击的日益增多,情况可能会变得复杂。因为攻击者开始意识到,与直接攻击单个个人或客户组织相比,攻击广泛使用的软件供应商更加有效。

这些攻击不仅专注于广泛使用的开源组件,如Log4j和XZ Utils,同时还针对全球最大的软件公司,比如Okta、GitHub和Microsoft。其中微软受到的攻击涉及国家黑客滥用Microsoft Office 365及其OAuth的使用。

这次事件甚至促使美国政府发布了一份《网络安全安全审查委员会(CSRB)报告》,该报告对这一全球最大的软件公司之一的安全文化提出了一些严厉的指责。在微软自己关于应对国家级攻击的指南中,他们讨论了这个高级持续性威胁(APT)是如何“熟练地识别和滥用OAuth应用程序,以在云环境中横向移动”的。

正如前面所讨论的,OAuth只是这些攻击中的一个焦点,然而攻击者还会利用个人访问令牌(personal access tokens ,PAT)、API密钥、服务账户、令牌以及其他形式的凭证,以劫持内部系统和数据,或者对外部客户和连接进行攻击。

针对非人类身份的攻击向量日益增长

这不仅强调了保护非人类身份的必要性,同时也展现了组织建立健全的SaaS治理计划的重要性。这是因为在云安全方面,大多数组织可能会使用两到三个IaaS提供商,但却使用了数百个SaaS提供商,这些通常不受内部安全团队的监督,并且在访问级别、数据类型或对外部SaaS提供商的可见性方面很少甚至没有严格的安全控制。一旦受到软件供应链攻击的影响,这些问题就会变得更加严重。

非人类身份在重大安全事件中的关键作用性正不断凸显。在Dropbox提交给美国证券交易委员会的文件中表明,攻击者入侵了Dropbox Sign后端的一个服务账户,该账户就属于非人类账户,用于执行应用程序和运行自动服务。

可以看出,非人类身份已在现代企业中普遍存在,攻击者也越来越倾向于针对非人类身份进行攻击。非人类身份对于现代数字生态系统至关重要,既在组织内部用于云、开发和自动化,同时也在组织外部与强大的SaaS生态系统进行集成。

如果组织的非人类身份没有得到全面的保护,那么它们的身份安全策略难免会出现关键漏洞,使得组织处于脆弱状态。

数世点评

非人类身份是云计算与自动化应用的直接产物。如今企业的高效发展早已离不开非人类身份,多样化的身份不仅能够加速业务流程,提高生产效率,同时也在为企业创造更多的创新空间。

另外,在身份安全管理方面,企业也应给予非人类身份足够的重视,建立健全的身份管理机制,采取最小权限、最小接入以及责任分离原则,确保身份安全策略的有效执行。

— 【 THE END 】—