落实安全左移迫在眉睫 | 伊朗APT34组织针对阿联酋及海湾关键基础设施发动攻击

近日,伊朗国家支持的黑客组织 APT34(又名 OilRig)最近升级了其活动,针对阿拉伯联合酋长国和海湾地区的政府和关键基础设施实体发起了新的攻击。据研究人员发现,OilRig 部署了一个新的后门,以微软 Exchange 服务器为目标窃取凭证,还利用 Windows CVE-2024-30088 漏洞提升了他们在受攻击设备上的权限。这种攻击其实是利用一些存在漏洞的服务器上传webshell,攻击者通过利用该后门执行远程代码和PowerShell 命令。

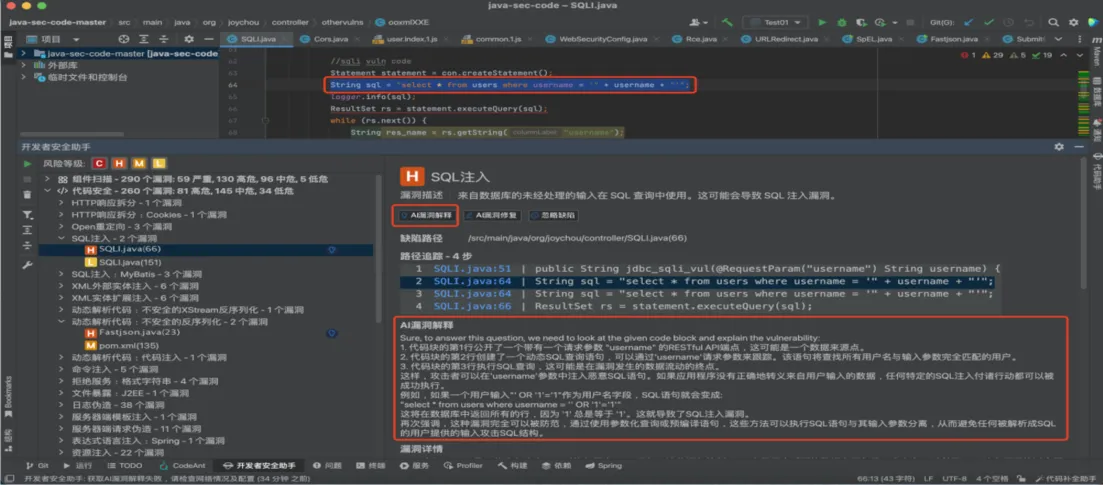

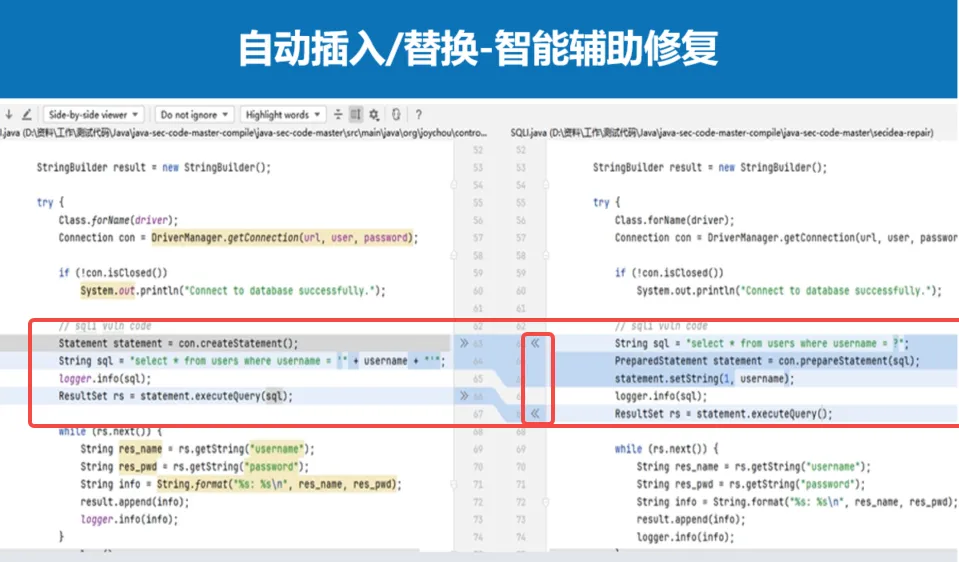

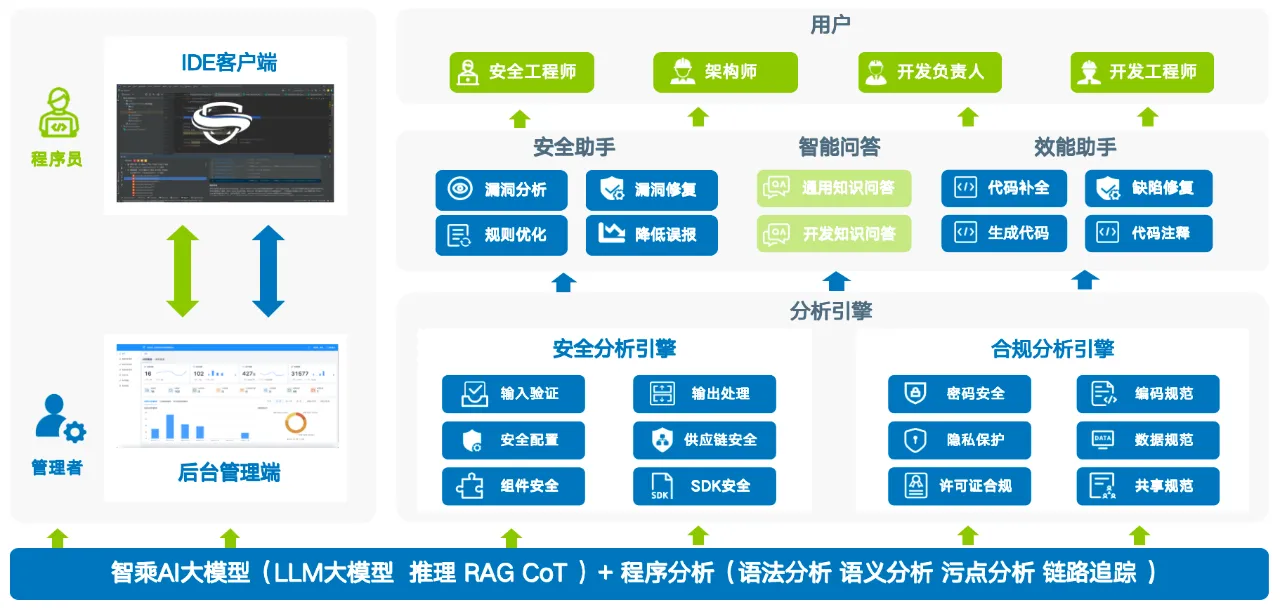

CVE-2024-30088 是微软在 2024 年 6 月修复的一个高严重性权限升级漏洞,它使攻击者能够将权限升级到 SYSTEM 级别,从而对被入侵设备拥有重大控制权。OilRig正是利用该漏洞来进行提权。该漏洞发生在AuthzBasepCopyoutInternalSecurityAttributes函数中,该函数在复制SecurityAttributesList时会使用用户提供的指针,在校验及复制期间存在时间差,导致存在TOCTOU(Time-of-Check to Time-of-Use)漏洞。攻击者可以利用这一漏洞在RtlCopyUnicodeString或AuthzBasepCopyoutInternalSecurityAttributeValues函数调用前进行条件竞争,实现任意地址写入来进行提权。 此外,OilRig还使用另外一种新型后门StealHook进行数据窃取和密码外泄。该策略是利用内部 Microsoft Exchange 服务器,通过难以察觉的合法电子邮件流量窃取凭证和外流敏感数据。通过对比发现,两者存在代码相似性,都是利用了代码层面的漏洞来进行网络攻击,以达到攻击者的目的。 据统计显示,每千行代码中可能存在4到6个漏洞,而这些漏洞就是攻击者的突破口。任何软件中的细微漏洞或服务器中的疏漏都可能被恶意利用,只有从源代码层面去发现漏洞、修复漏洞才能防止这类事件的发生。同时这类事件也彰显了安全左移的重要性,将安全活动左移到日常编码阶段,在编码阶段提前识别和修复潜在的安全问题。从而降低了漏洞的修复成本和风险。 随着现代威胁的复杂性增加,传统的网络安全方法已无法满足需求。为应对这一挑战,海云安开发者智能助手D10应运而生并引起了广泛关注,这款智能化的软件开发工具,使得每一名开发者都可以成为安全专家,通过将静态应用程序安全测试(SAST)和软件成分分析(SCA)技术与先进的人工智能大语言模型深度结合,提供了一种全新的代码安全解决方案。D10能够显著降低传统源代码检测工具的误报率,并实时生成代码缺陷的成因解释,实现一键快速修复,帮助开发者高效解决问题。 产品架构图 海云安作为一家专业的开发安全厂商,致力于将大模型技术运用到应用开发安全,有效的建立融会贯通的安全需求知识库和安全设计知识库指导产品安全建设。同时大模型技术的开发者安全智能助手D10赋能开发人员可提供代码安全保障,降低编码工作门槛,提升编码效率,释放研发生产力。